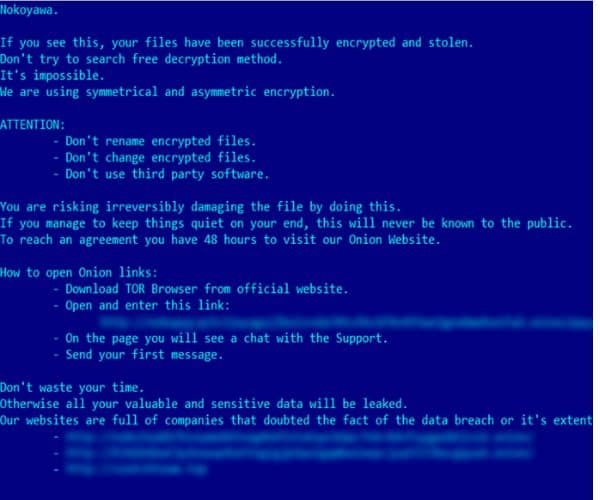

La dernière mise à jour de Windows de mardi vient corriger de nombreuses failles de sécurité critiques. L’une d’entre elle permet aux cybercriminels de prendre le contrôle de votre machine pour y installer le ransomware Nokoyawa.

La mise à jour pour Windows d’avril 2023 est disponible avec la solution LAPS intégrée. Elle vient aussi corriger une vulnérabilité de type “zero-day” (sans protection jusqu’alors) dans le système Common Log File System (CLFS) de Windows. Actuellement exploitée par des groupes de hackeurs, cette faille permet aux cybercriminels d’élever leurs privilèges administratifs pour prendre le contrôle de votre machine et d’y installer des ransomware. Rappellons-le, les conséquences d’une attaque au rançonlogiciel peuvent aller loin, comme avec ce ransomware responsable du décès d’une patiente dans un hôpital allemand.

Cette faille de sécurité CLFS a été découverte par des chercheurs chinois de DBAPPSecurity. Elle affecte toutes les versions de Windows et peut être exploitée par les pirates dans des attaques rudimentaires, sans interaction avec l’utilisateur. Outre cette faille zero-day, Microsoft a corrigé pas moins de 96 autres bugs de sécurité lors du Patch Tuesday, comprenant 45 vulnérabilités d’exécution de code malveillant à distance. On vous conseille donc vivement de télécharger la mise à jour dès que possible.

La Cybersecurity & Infrastructure Security Agency des Etats-Unis a répertorié cette faille sous le nom de CVE-2023-28252 à son catalogue de failles exploitées connues, ordonnant aux agences gouvernementales américaines de sécuriser leurs systèmes informatiques vis-à-vis de cette vulnérabilité d’ici le 2 mai. En effet, les chercheurs en sécurité de l’équipe GReAT (Global Research and Analysis Team) de Kaspersky ont découvert que cette faille CVE-2023-28252 avait été exploitée dans des attaques avec le ransomware Nokoyawa.

Windows se protège du ransomware Nokoyawa

“Les chercheurs de Kaspersky ont découvert cette vulnérabilité en février à la suite de vérifications supplémentaires d’un certain nombre de tentatives d’exécution d’exploits similaires d’élévation de privilèges sur des serveurs Microsoft Windows appartenant à différentes petites et moyennes entreprises dans les régions du Moyen-Orient et de l’Amérique du Nord“, a déclaré la société de cybersécurité dans un communiqué de presse.

À lire : Des hackers diffusent des photos de malades nus pour faire chanter un hôpital

CVE-2023-28252 a été repéré pour la première fois par Kaspersky lors d’une attaque au cours de laquelle des cybercriminels ont tenté de déployer la dernière version du ransomware Nokoyawa. Selon Kaspersky, le groupe Nokoyawa a utilisé d’autres failles ciblant le Common Log File System depuis juin 2022. Ainsi, le groupe a utilisé au moins cinq autres exploits CLFS pour cibler plusieurs secteurs économiques, comme le commerce de détail et de gros, l’énergie, l’industrie, les soins de santé et l’informatique : aucun secteur n’est à l’abri.