Test de Babbel : l’application pour apprendre les langues tient-elle toutes ses promesses ?

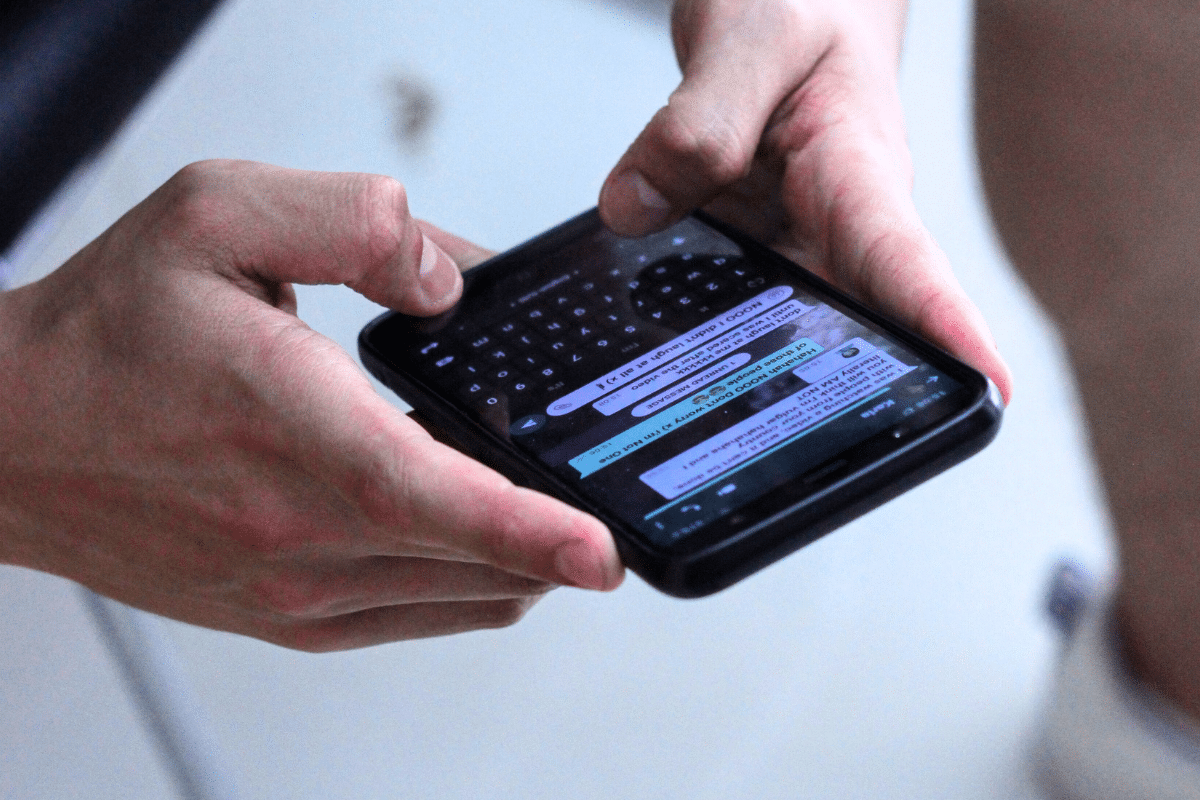

Avec plus de 16 millions d'abonnements vendus, Babbel est sans conteste l'un des services les plus populaires pour apprendre une langue étrangère. Toutefois, il n'est pas le seul dans la course. Bien que les avis…